¿Qué es la Seguridad Informática o Ciberseguridad?

- Ubicuidad de la tecnología.

- Ubicuidad de los ordenadores

- Ubicuidad de las redes, de Internet.

- Toda la información que tenemos disponible también lo está para un atacante.

-

La seguridad trata básicamente de la protección de la información frente a atacantes, desastres naturales, vandalismo, pérdida o mal uso.

- Muchas veces, los bienes lógicos (datos o propiedad intelectual) son más valiosos que los bienes físicos. Aquí es donde entra el juego la Seguridad de la Información.

Situación Actual

- Tenemos un planeta hiperconectado.

-

Hemos salido de una pandemia provocada por el COVID-19.

- La pandemia ha sido una impulsora de la transformación digital.

- Ha traído grandes beneficios, pero también grandes riesgos en ciberseguridad.

- Guerra actual.

Definición

La ciberseguridad o la seguridad informática es la protección de sistemas informáticos y redes de la fuga de información, robo o daño, tanto del hardware como del software y los datos. Así como la protección contra el corte o mal funcionamiento del servicio que los sistemas proporcionan.

Otra definición

Protección de la información y los sistemas informáticos de accesos no autorizados, uso, fugas, cortes de servicio, modificación o destrucción.

¿Cuándo un sistema es seguro?

“El único sistema seguro es aquel que está apagado y desconectado, enterrado en un refugio de hormigón, rodeado por gas venenoso y custodiado por guardianes bien pagados y muy bien armados. Aún así, yo no apostaría mi vida por él” (Eugene Spafford)

- Un sistema como el anterior es seguro, pero no es usable/productivo.

-

Siempre habrá que buscar un equilibrio entre la seguridad y la usabilidad.

- Siempre que incrementemos el nivel de seguridad de un sistema estaremos reduciendo el nivel de productividad.

“Fundamentalmente, si alguien quiere entrar, va a entrar. De acuerdo, bien. Acéptalo” - Director de la CIA (2006-2009) - General Michael Hayden

Otras consideraciones

- No tiene sentido que el valor de nuestro sistema de seguridad sea mucho más valioso que lo que queremos proteger.

-

No todas las decisiones sobre seguridad hará que nuestro sistema sea más seguro en TODAS las situaciones.

- ¿Somos más seguros por usar contraseñas fuertes?

- ¿Somos más seguros por estar desconectados de Internet?

- Siempre habrá ataques nuevos, técnicas novedosas y zero days

-

Tiene más sentido pensar: "¿cuándo somos inseguros?"

- Cuando no aplicamos los últimos parches y actualizaciones

- Cuando usamos contraseás débiles

- Cuando nos descargamos y ejecutamos software de Internet.

- Cuando abrimos adjuntos de correo de remitentes desconocidos.

- Cuando nos conectamos a redes WiFi desconocidas.

- ...

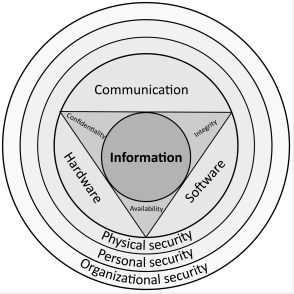

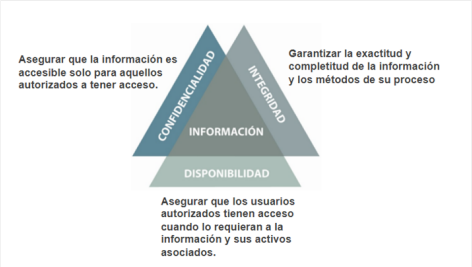

Hablando de seguridad: CIA triad

Necesitamos un modelo que nos permita usar una base para definir conceptos y terminología:

- Modelo CIA: Confidencialidad, Integridad y Disponibilidad

- Este modelo nos permitirá definir y hablar sobre conceptos de seguridad.

Incluso podríamos definir la Seguridad de la Información como:

- "La capacidad de preservar la confidencialidad, integridad y disponibilidad de la información, así como la autencidad, confiabilidad, trazabilidad y no repudio de la misma"

Confidencialidad

La Confidencialidad es nuestra capacidad para proteger nuestros datos contra usuarios no autorizados.

-

La información es considerada el activo más valioso:

- Datos de usuario, patentes, procesos de negocio, procedimientos industriales, etc.

-

Ejemplo: usuario utilizando un cajero

- Usuario: confidencialidad del PIN.

- Banco: confidencialidad de los datos del usuario y de la transacción.

-

La confidencialidad puede ser comprometida de varias maneras:

- Pérdida o robo de dispositivos: móviles, tablets, portátiles, etc.

- Error en el envío de correos.

- Uso no seguro de contraseñas.

- ...

Integridad

La Integridad es la capacidad de evitar modificaciones en los datos de formas no autorizadas o indebidas. Para ello necesitamos:

- Prevenir cambios no autorizados.

- Ser capaz de detectar y revertir esos cambios no autorizados.

Ejemplos de mecanismos:

- Permisos en los sistemas de ficheros.

- Transacciones en los sistemas de bases de datos.

- Uso de firmas digitales.

- Envío de correos usando OpenGPG o sistemas compatibles con S/MIME.

- ...

Disponibilidad

La Disponibilidad es la capacidad de poder acceder a nuestros datos cuando lo necesitamos. Podemos perder esta disponibilidad por varios motivos:

- Fallos eléctricos..

- Problemas en los sistemas operativos o en las aplicaciones.

- Ataques de red, ataques DoS/DDoS.

- Sistemas comprometidos.

- Mal uso interno (intencionado o no intencionado).

- Etc.

¿Existe un plan B? ¿Existe un plan de recuperación?

La tríada CIA y la seguridad

Estos conceptos nos permitirá poder hablar sobre problemas de seguridad. Ejemplo: "perdemos el envío de nuestra única copia de seguridad no cifrada":

- ¿Tenemos un problema de confidencialidad?

- ¿Tenemos un problema de integriad?

- ¿Tenemos un problema de disponibilidad?

Parkerian hexad

Define los mismos tres conceptos que el tríangulo CIA pero añade tres nuevos conceptos:

- Posesión o Control: disposición física del medio en el que los datos están almacenados

-

Autenticidad: Capacidad que nos permite discernir si los datos son de un propietario o creador en concreto. Un concepto muy relacionado es el de no repudio.

- No repudio nos permite evitar que un autor legítimo niegue la autoría de cualquier tipo de documento.

- Utilidad: define cómo de útil son los datos para nosotros.

Tipos de seguridad informática

Existen varias ramas con respecto a la seguridad informática que se demanda en una empresa o pyme.

Seguridad de redes informáticas

Es la seguridad informática que se encarga de proteger los datos que vienen de fuera de la infraestructura como los que circulan por dentro. Por tanto, se encargará de analizar la red en busca de accesos indebidos, virus, ransomware, etc.

En esta rama de seguridad informática es importante detectar las amenazas ante posibles ciberdelincuentes tanto dentro como fuera de la empresa. Para ello, se disponen varias alternativas dentro de la seguridad de software como en la seguridad de hardware, que son destinados a la detección y eliminación de vulnerabilidades.

Otras herramientas para enfrentarse a los ciberdelincuentes son los llamados cortafuegos para no permitir accesos indebidos, redes privadas para asegurar la información o sistemas de prevención de intrusos para detectar esas amenazas de acceso indebido.

Seguridad de hardware

Es la seguridad encargada de proteger el sistema físico de la infraestructura, mediante dispositivos como los mejores router de Redes Linksys CISCO y SonicWall que es un firewall por hardware en vez de por software.

Todo ello con el objetico de proteger los ordenadores, servidores y dispositivos que puedan ser objeto de alteración o sustracción de la información que contienen.

Seguridad de software

Seguridad encargada de proteger las aplicaciones y sistema operativo de los ordenadores o de los propios servidores ante amenazas exteriores. Las alteraciones por software pueden iniciarse desde conectar un pendrive, hasta entrar en una web en la que creas que es tu banco de siempre.

Las alternativas ante este tipo de amenazas pueden ser gratuitas o de pago, pero siempre tienen el mismo objetivo, desvelar al atacante y eliminar la amenaza. Las herramientas más utilizadas son los simples antivirus como el más sofisticado mecanismos de detección, como es la de disponer de un Centro Operacional de Seguridad.

Evaluación de Riesgos y Análisis de Vulnerabilidades

En un mundo donde las amenazas cibernéticas evolucionan continuamente, GOWtech ofrece un servicio de Evaluación de Riesgos y Análisis de Vulnerabilidades diseñado para organizaciones que buscan una protección robusta y avanzada. Con un enfoque técnico detallado y estratégico, nuestros expertos emplean metodologías de vanguardia para asegurar y fortalecer su infraestructura tecnológica.

Componentes Técnicos de Nuestro Servicio

1. Análisis de Amenazas Basado en Modelado de Adversarios

Utilizamos técnicas de modelado de adversarios para simular ataques específicos que podrían enfrentar su infraestructura, identificando cómo los atacantes podrían explotar las vulnerabilidades existentes. Este enfoque incluye la identificación de TTPs (Tácticas, Técnicas y Procedimientos) comunes utilizados en su sector, proporcionando una evaluación realista y profundamente informada.

2. Evaluaciones de Seguridad de Aplicaciones y Redes

Profundizamos en la seguridad de sus aplicaciones y redes mediante pruebas de penetración y auditorías de código fuente. Nuestro equipo realiza análisis dinámicos y estáticos para detectar fallas de seguridad que podrían ser aprovechadas maliciosamente, ofreciendo recomendaciones específicas para la mitigación de estos riesgos.

3. Implementación de Estrategias de Mitigación Basadas en Riesgo

Desarrollamos estrategias de mitigación personalizadas basadas en la clasificación de riesgos prioritarios. Esto incluye la aplicación de parches, configuraciones de seguridad mejoradas, y la adopción de políticas de seguridad que se alinean con estándares internacionales como ISO 27001 y NIST.

4. Uso de Herramientas Avanzadas

Empleamos herramientas avanzadas como SIEM (Security Information and Event Management) y plataformas de gestión de vulnerabilidades que facilitan la visibilidad continua y la respuesta rápida a incidentes de seguridad, asegurando que su ambiente está protegido contra ataques emergentes y técnicas sofisticadas.

Beneficios de Elegir GOWtech

- Prevención Proactiva: Al anticiparse a los problemas antes de que ocurran, su empresa puede evitar costosas interrupciones y ataques cibernéticos.

- Cumplimiento Normativo: Asegure que su negocio cumple con las normativas de seguridad más exigentes, reduciendo el riesgo de sanciones legales o financieras.

- Confianza del Cliente: Proteger sus sistemas y datos refuerza la confianza de sus clientes y socios comerciales en su marca.

Beneficios Técnicos de Elegir GOWtech

- Resiliencia Mejorada: Fortalece la capacidad de su organización para resistir y recuperarse de incidentes de seguridad.

- Visibilidad Mejorada: Obtenga una comprensión más clara y técnica de las amenazas gracias a análisis avanzados y monitoreo en tiempo real.

- Adaptabilidad Estratégica: Nuestras soluciones se adaptan no solo a sus necesidades actuales, sino que también evolucionan con el panorama de amenazas y tecnología.

Nuestro Proceso Detallado

Fase 1: Diagnóstico de Seguridad

Comenzamos con un diagnóstico exhaustivo utilizando herramientas de escaneo avanzadas y técnicas de inteligencia de amenazas para identificar vulnerabilidades y configuraciones erróneas.

Fase 2: Análisis Profundo y Pruebas de Penetración

Realizamos pruebas de penetración simuladas y análisis en profundidad para evaluar la efectividad de las medidas de seguridad existentes y para identificar puntos de entrada no detectados previamente.

Fase 3: Informe Detallado y Planificación de Mitigación

Proporcionamos un informe técnico detallado que incluye un desglose de vulnerabilidades, su severidad, y las medidas de mitigación recomendadas, todo alineado con las mejores prácticas y estándares de la industria.

Compromiso de GOWtech con la Innovación y la Seguridad

En GOWtech, nos comprometemos a mantenernos a la vanguardia de la tecnología de seguridad, garantizando que nuestras soluciones no solo respondan a las amenazas actuales sino que también prevean desafíos futuros. Confíe en nosotros para proteger su empresa con un enfoque que va más allá de lo convencional, garantizando seguridad y tranquilidad.

Pruebas de Penetración (Pentesting)

En GOWtech, transformamos la seguridad digital con nuestro servicio avanzado de Pruebas de Penetración (Pentesting). Esta oferta no solo identifica vulnerabilidades, sino que también proporciona soluciones prácticas y mejoras continuas en las prácticas de seguridad de tu infraestructura TI.

Un Acercamiento Técnico a las Pruebas de Penetración

El Pentesting, también conocido como test de intrusión o prueba de penetración, consiste en una serie de ataques simulados dirigidos a sistemas informáticos con el propósito de identificar y corregir posibles debilidades de seguridad. Estas auditorías inician con la recopilación de información sobre la empresa, sus empleados, sistemas y equipamiento. Luego, se procede con un análisis exhaustivo de las vulnerabilidades, utilizando incluso técnicas de ingeniería social, con el objetivo de simular ataques similares a los realizados por ciberdelincuentes.

Técnicas Avanzadas de Pentesting

Nuestro servicio se distingue por el uso de técnicas de pentesting sofisticadas, incluyendo:

- Testing de Caja Negra, Caja Blanca y Caja Gris: Adaptamos nuestros métodos de prueba según el nivel de acceso previo a la información de la infraestructura del cliente, desde el acceso nulo (caja negra) hasta el acceso completo (caja blanca), o un enfoque intermedio (caja gris).

- Simulación de Ataques APT (Advanced Persistent Threats): Empleamos estrategias de ataque complejas y persistentes para simular actores de amenazas que utilizan técnicas avanzadas y sigilosas.

- Análisis de Vulnerabilidades y Explotación: Utilizamos herramientas líderes en la industria y desarrollamos scripts personalizados para identificar y explotar vulnerabilidades, proporcionando una evaluación de riesgo precisa.

Beneficios Específicos de Nuestro Servicio de Pentesting

- Minimización de Riesgos: Detectamos y mitigamos vulnerabilidades que podrían ser explotadas por ciberatacantes, reduciendo significativamente el riesgo de incidentes de seguridad.

- Alineación con Estándares de Seguridad: Aseguramos que tu infraestructura cumpla con normativas de seguridad vigentes, como ISO 27001, PCI DSS, y más.

- Mejora Continua de la Seguridad: Nuestros informes detallados incluyen recomendaciones pragmáticas y orientadas a la acción para mejorar continuamente las medidas de seguridad.

Nuestro Proceso de Pentesting Detallado

- Reconocimiento: Recopilamos información exhaustiva sobre el objetivo para identificar posibles puntos de entrada.

- Escaneo y Enumeración: Identificamos servicios activos y vulnerabilidades potenciales.

- Explotación: Intentamos explotar las vulnerabilidades encontradas para evaluar el impacto real.

- Post-Explotación: Evaluamos el nivel de acceso obtenido y recolectamos más datos para futuras pruebas.

- Reporte y Remediación: Proporcionamos un informe detallado con nuestras hallazgos y recomendaciones.

Consideraciones Legales y Éticas

Es importante tener en cuenta consideraciones legales al realizar Pentesting. Se requiere autorización explícita del propietario de los sistemas y equipos que serán objeto de las pruebas. Además, se deben establecer cláusulas que regulen el manejo confidencial de la información obtenida durante las pruebas. Todo el proceso debe realizarse de manera ética y responsable, evitando causar daños innecesarios a la infraestructura y respetando la privacidad de los datos.

Contratación de Servicios de Pentesting

Al contratar un servicio de Pentesting, es fundamental redactar un contrato específico que defina claramente:

- Las autorizaciones para llevar a cabo las pruebas.

- La información disponible para los auditores.

- Los métodos y técnicas utilizados para la intrusión.

- El tratamiento de la información obtenida, especialmente si se trata de datos personales o información confidencial.

Monitoreo Continuo de Seguridad

En un mundo digital cada vez más interconectado, la seguridad de la información es fundamental. En GOWtech, ofrecemos servicios de Monitoreo Continuo de Seguridad diseñados para detectar y responder a posibles amenazas en tiempo real, garantizando la protección de su infraestructura digital.

¿Por qué es Importante el Monitoreo Continuo de Seguridad?

El monitoreo continuo de seguridad es esencial para identificar y mitigar las amenazas cibernéticas antes de que causen daño. Nuestro equipo de expertos utiliza herramientas avanzadas y sistemas de monitoreo en tiempo real para mantener su entorno digital seguro las 24 horas del día, los 7 días de la semana.

Funcionalidades Clave de Nuestros Servicios

- Detección Proactiva de Amenazas: Implementamos sistemas de monitoreo avanzados que analizan constantemente el tráfico de red, los registros de eventos y otras fuentes de datos para identificar patrones sospechosos y posibles ataques.

- Respuesta Rápida y Eficaz: Nuestro equipo de seguridad está preparado para responder de manera inmediata ante cualquier amenaza detectada, minimizando el tiempo de respuesta y mitigando el impacto potencial en su infraestructura.

- Análisis Forense Digital: En caso de incidentes de seguridad, realizamos análisis forense digital detallados para identificar el alcance del ataque, las vulnerabilidades explotadas y las medidas correctivas necesarias para prevenir futuros incidentes.

Beneficios de Nuestros Servicios

- Protección Proactiva: El monitoreo continuo de seguridad le permite anticiparse a las amenazas y tomar medidas preventivas para proteger su empresa contra ataques cibernéticos.

- Reducción del Tiempo de Detección y Respuesta: Nuestra infraestructura de monitoreo en tiempo real garantiza una detección rápida y una respuesta eficiente ante cualquier incidente de seguridad, minimizando el tiempo de inactividad y los daños potenciales.

- Cumplimiento Regulatorio: Nuestros servicios de monitoreo de seguridad ayudan a cumplir con los requisitos regulatorios y las normativas de seguridad de la industria, garantizando la integridad y confidencialidad de sus datos.

Respuesta a Incidentes y Análisis Forense Digital

En GOWtech, sabemos que la capacidad de una empresa para responder rápidamente a incidentes de seguridad puede significar la diferencia entre un pequeño contratiempo y una crisis devastadora. Nuestro servicio especializado de Respuesta a Incidentes y Análisis Forense Digital está diseñado para actuar rápidamente, minimizar daños y fortalecer tu postura de seguridad frente a futuros ataques.

¿Por qué la Gestión de Amenazas y la Respuesta a Incidentes son Cruciales?

La gestión de amenazas y la respuesta a incidentes son procesos complejos que requieren un enfoque multifacético y altamente técnico. En un entorno donde los ciberataques pueden surgir en cualquier momento y desde cualquier lugar, la capacidad de anticiparse a las amenazas y mitigar su impacto es esencial para proteger los activos digitales de una organización y mantener la continuidad del negocio.

Profundidad Técnica en Respuesta a Incidentes

Estrategias Proactivas y Reactivas

Nuestro equipo de expertos en ciberseguridad implementa un enfoque dual para manejar incidentes:

- Respuesta Reactiva: Cuando se detecta un incidente, nuestros especialistas intervienen inmediatamente para contener la amenaza, erradicar los puntos de entrada del atacante y comenzar la recuperación de los sistemas afectados.

- Respuesta Proactiva: Analizamos patrones de ataques anteriores y señales de alerta temprana para prevenir incidentes antes de que ocurran, utilizando inteligencia de amenazas actualizada y técnicas de predicción avanzadas.

Técnicas de Análisis Forense Digital

Utilizamos herramientas forenses de última generación para recopilar y analizar datos que podrían estar ocultos o ser difíciles de recuperar. Nuestro análisis detallado ayuda a entender cómo se produjo el ataque y a identificar a los responsables, proporcionando evidencia crucial en casos legales y ayudando a prevenir futuros ataques.

Nuestros Enfoques y Herramientas

- Desarrollo de Planes de Respuesta a Incidentes Personalizados: Nuestro equipo de expertos en seguridad informática trabaja en estrecha colaboración con su empresa para desarrollar planes de respuesta a incidentes adaptados a su entorno específico. Estos planes incluyen la identificación de puntos críticos de activos, la definición de roles y responsabilidades, y la creación de procedimientos detallados para la detección, contención, erradicación y recuperación de incidentes.

- Implementación de Soluciones de Monitorización Avanzada: Utilizamos herramientas de monitorización avanzada que analizan constantemente el tráfico de red, los registros de eventos y otros datos relevantes para identificar patrones anómalos y posibles indicadores de compromiso (IOC). Esto nos permite detectar y responder rápidamente a las amenazas emergentes y minimizar el tiempo de detección y respuesta.

- Análisis Forense Digital y Threat Hunting: En caso de un incidente de seguridad, nuestro equipo realiza un análisis forense digital exhaustivo para determinar el origen y el alcance del ataque, así como para identificar las tácticas, técnicas y procedimientos (TTP) utilizados por los adversarios. Además, llevamos a cabo operaciones de threat hunting proactivas para buscar activamente indicadores de compromiso y comportamientos maliciosos en su entorno digital.

Nuestro Proceso de Respuesta a Incidentes

- Detección y Notificación: Identificación rápida de incidentes mediante monitoreo avanzado.

- Contención y Erradicación: Limitación del daño y eliminación de amenazas del entorno.

- Recuperación: Restauración de los sistemas y procesos operativos a su estado normal.

- Análisis Post-Incidente: Evaluación detallada del incidente para evitar futuras brechas.

- Informe Detallado y Recomendaciones: Provisión de un informe comprensivo y medidas de mejora.

Beneficios de Nuestros Servicios

- Reducción del Tiempo de Detección y Respuesta: Nuestra capacidad para detectar y responder rápidamente a los incidentes ayuda a minimizar el tiempo de exposición y los daños potenciales causados por los ciberataques, permitiendo a su empresa recuperarse más rápidamente y volver a la normalidad.

- Mejora de la Postura de Seguridad: Nuestros servicios de gestión de amenazas y respuesta a incidentes ayudan a mejorar la postura de seguridad de su empresa al identificar y corregir las vulnerabilidades de manera proactiva, fortaleciendo así sus defensas contra futuros ataques.

- Cumplimiento Normativo y Legal: Ayudamos a su empresa a cumplir con los requisitos normativos y legales aplicables en materia de seguridad de la información, garantizando así la protección de los datos confidenciales y la integridad de los sistemas.

Gestión Avanzada de Identidades y Acceso (IAM)

Profundización en la Seguridad IAM

La gestión de identidades y accesos (IAM) es más que un simple control de entradas y salidas en el entorno digital. En GOWtech, ofrecemos una suite de soluciones IAM diseñadas para responder a las necesidades complejas de infraestructuras TI sofisticadas y diversificadas. Nuestra estrategia abarca desde la autenticación avanzada hasta el manejo detallado de roles y privilegios, utilizando lo último en tecnología blockchain y criptografía asimétrica para asegurar transacciones y datos contra manipulaciones.

Soluciones Técnicas en la Gestión IAM

Autenticación Multifactor y Biometría: Implementamos sistemas de autenticación que combinan factores de conocimiento, inherencia y posesión, integrando soluciones biométricas avanzadas como reconocimiento facial y de huellas dactilares para una seguridad sin compromisos.

Gestión de Privilegios y Acceso Basado en Roles (RBAC): Nuestro enfoque de RBAC se complementa con el Control de Acceso Basado en Atributos (ABAC) para ofrecer una granularidad aún mayor, permitiendo políticas dinámicas basadas en el contexto de acceso, tales como la ubicación del usuario, el dispositivo utilizado y la hora del acceso.

Tokenización y Gestión de Sesiones: Utilizamos la tokenización para proteger los datos sensibles, reemplazando información con tokens no descriptivos que no pueden ser explotados sin la clave de tokenización correspondiente. Además, gestionamos las sesiones de usuario de forma segura para prevenir el secuestro de sesiones y otros ataques.

Cumplimiento y Auditoría Continua: Alineamos nuestras operaciones no solo para cumplir con normativas como GDPR y SOX sino para superarlas, utilizando herramientas de auditoría automatizadas y registros inmutables para proporcionar un rastreo completo de todas las acciones de identidad y acceso dentro del sistema.

Firewalls y Protección de Red

En GOWtech, entendemos que la seguridad de tu red es fundamental para proteger tus activos empresariales contra las constantes amenazas cibernéticas. Nuestro servicio de Firewalls y Protección de Red se centra en configurar y mantener firewalls, sistemas de prevención de intrusiones (IPS) y sistemas de detección de intrusiones (IDS) para salvaguardar tu red de manera efectiva y eficiente.

Firewall Proxy: Tu Primer Escudo de Defensa

El Firewall Proxy es un dispositivo fundamental en la protección de tu red. Actuando como un gateway entre diferentes redes para aplicaciones específicas, el Firewall Proxy ofrece una capa inicial de seguridad al evitar conexiones directas desde fuera de la red. Además de filtrar el tráfico, los servidores proxy pueden proporcionar funciones adicionales como caché y seguridad, lo que contribuye a mantener tu red protegida contra amenazas externas.

Stateful Inspection Firewall: Monitorización y Filtrado Avanzado

Nuestro servicio de Stateful Inspection Firewall, considerado un estándar en la seguridad de red, ofrece una protección integral basada en la monitorización y filtrado del tráfico en función del estado, puerto y protocolo. Este tipo de firewall examina toda la actividad desde la apertura hasta el cierre de una conexión, permitiéndote tomar decisiones de filtrado basadas en restricciones definidas por ti y en el contexto de la conexión. Con GOWtech, puedes confiar en una defensa robusta y adaptable contra las amenazas cibernéticas.

Firewall para Gestión Unificada de Amenazas (UTM): Simplicidad y Eficacia

Nuestro Firewall UTM combina de manera integral las funciones de un Stateful Inspection Firewall con prevención de intrusiones y antivirus, proporcionando una solución todo en uno para la protección de tu red. Con un enfoque en la simplicidad y la facilidad de uso, nuestro Firewall UTM simplifica la gestión de la seguridad de tu red, permitiéndote concentrarte en tu negocio mientras nosotros nos encargamos de mantener tus activos protegidos.

Firewall de Última Generación (NGFW): La Evolución de la Seguridad Cibernética

En GOWtech, reconocemos que los firewalls han evolucionado más allá de su función tradicional. Nuestro servicio de Firewall de Última Generación (NGFW) ofrece una protección avanzada contra amenazas modernas, como el malware avanzado y los ataques en la capa de aplicación. Con funcionalidades estándar de firewall, prevención de intrusiones integrada y detección de aplicaciones, nuestro NGFW te proporciona una defensa sólida y adaptable contra las amenazas cibernéticas.

NGFW Centrado en las Amenazas: Protección Avanzada y Automatizada

Nuestro NGFW centrado en las Amenazas va más allá de un NGFW tradicional al ofrecer detección y remediación avanzadas de amenazas. Gracias a su completa visibilidad del contexto y su capacidad para reaccionar rápidamente a los ataques a través de la automatización inteligente, nuestro NGFW Centrado en las Amenazas te ayuda a detectar y responder de manera efectiva a las actividades sospechosas. Con GOWtech, puedes reducir significativamente el tiempo entre la detección y la limpieza, asegurando una protección continua y dinámica contra las amenazas cibernéticas.

Educación y Entrenamiento en Concienciación sobre Seguridad

¿Por Qué es Esencial la Concienciación sobre Seguridad?

En la era digital actual, los riesgos de seguridad cibernética acechan en cada esquina. Ya no basta con instalar el último antivirus o configurar un firewall robusto. La verdadera seguridad comienza con la educación y el entrenamiento de cada miembro de tu equipo. Aquí en GOWtech, creemos firmemente en el poder de una formación detallada en concienciación sobre seguridad para fortalecer las defensas internas de cualquier organización.

¿Qué Ofrecemos en GOWtech?

Educación Personalizada en Seguridad Cibernética

Entendemos que cada organización es única. Por eso, nuestro servicio de Educación y Entrenamiento en Concienciación sobre Seguridad está diseñado para adaptarse específicamente a las necesidades y al contexto de tu empresa. Desde seminarios web interactivos hasta talleres prácticos, nuestro contenido educativo es claro, preciso y, sobre todo, aplicable.

Metodología Interactiva y Práctica

Utilizamos técnicas didácticas que garantizan no solo el aprendizaje, sino también la retención a largo plazo de los conocimientos adquiridos. A través de simulaciones de ataques cibernéticos y ejercicios prácticos, tus empleados no solo aprenderán sobre los riesgos, sino también sobre cómo actuar frente a ellos de manera efectiva.

Beneficios de la Concienciación en Seguridad

Prevención de Incidentes: Al estar bien informados, tus empleados pueden identificar y neutralizar amenazas antes de que se conviertan en problemas serios.

Cultura de Seguridad Sólida: Fomenta una mentalidad de seguridad que permea todas las áreas de tu empresa.

Reducción de Costos: Minimiza las pérdidas económicas asociadas a brechas de seguridad y ataques informáticos.

¿Cómo se Diferencia GOWtech?

No nos limitamos a impartir teoría; nuestras sesiones están cargadas de análisis de casos reales, lo que prepara a tu equipo para enfrentar desafíos actuales y emergentes en el ámbito de la ciberseguridad. Además, GOWtech es reconocida por su enfoque innovador y práctico, lo que nos permite ofrecer soluciones a medida que realmente funcionan.

Testimonios de Clientes Satisfechos

Nuestros clientes hablan por nosotros. Empresas que han participado en nuestros programas de entrenamiento reportan una mejora significativa en su capacidad para manejar incidentes de seguridad, así como una mayor confianza en sus estrategias de protección de datos.

Centro Operacional de Seguridad o SoC

¿Qué es un Centro Operacional de Seguridad o SoC?

Es un equipo de especialistas destinado a la seguridad informática de una organización, donde el proceso es totalmente transparente para el usuario.

El equipo se dedicará a monitorizar y analizar continuamente el sistema, detectar y resolver las incidencias encontradas, tanto en un centro de datos, redes, aplicaciones, servidores u ordenadores. El objetivo de este centro es garantizar la protección de la organización frente a ciberataques.

¿Cómo funciona el Centro operacional de Seguridad o SoC?

El sistema estará en continuo análisis en busca de un intruso, virus que pueda llegar a la organización. Una vez detectado la incidencia, se evalúa el ataque y resolverá las más sencillas. Las complejas pasarán a un nivel de triaje y resolución escalable. En el triaje, se dispondrá de expertos analistas, donde pasarán las incidencias a forenses expertos en ciberataques, los cuales darán soporte online sobre el problema.

Las incidencias se clasificarán por el criterio de leve, cuando la incidencia es aislada y contenida, media, si la incidencia es aislada en un equipo o servicio y no haya riesgo de propagación, y crítica si la incidencia ha afectado a varios equipos, o aislada con riesgo de propagación, o que la incidencia afecte a servicios críticos.

Con tan solo instalar un programa en los distintos dispositivos a proteger, tendrás un equipo informático monitorizando 24/7.

Alcance del Centro de Operaciones de Seguridad

- Prevención mediante alertas y análisis de vulnerabilidades continuo

- Vigilancia con la monitorización y corrección de eventos.

- Resoluciones de incidentes y notificación de acciones.

- Dashboards en tiempo real e informes mensuales del servicio, así como recomendaciones.

- Reducción del tiempo medio en resolver amenazas

- Disminuye el impacto de los ataques

Al contratar un Centro de Operaciones de Seguridad estás incorporando un servicio reactivo de detección de amenazas/incidentes de seguridad con notificación en 24x7x365 para alertas críticas, un servicio proactivo de detección de amenazas/incidentes de seguridad con notificación en 8x5 para el resto de las alertas e informes periódicos de los incidentes detectados y resueltos.

Puesta en marca de un Centro de Operaciones de Seguridad

El Centro de Operaciones de Seguridad deberá de iniciarse con la instalación de un servicio en cada equipo, con el que monitorizará el sistema, y con la instalación de un antivirus de nueva generación. Este último servicio dispone de un sistema que bloquea el uso de unidades USB para proteger los datos del sistema.

El proceso puede durar unos varios días, dependiendo de cómo sea la infraestructura.

En la instalación también se incluye un agente capaz de recolectar información, configuración de parámetros para optimizar el sistema de monitoreo y detección de amenazas, así como un colector para integrar fuentes de información con el que el SoC conecte con la organización.

Tecnologías que usa un Centro de Operaciones de Seguridad.

Se dispone de las mejores tecnologías añadidas al SoC, disponiendo de una constante evolución de las mismas, actualizando y ampliando el sistema para resolver y afrontar amenazas. Se dispone de:

- Tecnología EDR (Endpoint Detection & Response): Combinación de varios elementos de detección y tecnologías, IA y Big Data para la detección y prevención de amenazas complejas, eliminación o mitigación de incidencias. Incluye entre otros un antivirus tradicional, herramientas de aprendizaje automático, un sistema virtual y aislado para posibles amenazas, escaneos de IOCs y reglas YARA para analizar y detectar amenazas complejas en tiempo real, uso de listas blancas y negras, SIEM, IPS/IDS...

- Tecnología XDR (Detección y Respuesta Extendidas): Con la que recogerá y almacenará de forma automática datos de email, endpoint, servidores, workload en la nube y la red... Detectando la amenaza y dar respuesta más rápido. El grupo analistas informáticos detrás, estarán clasificando e investigando los ataques, haciendo que la tecnología XDR localice el riesgo utilizando un enfoque holístico para la detección y respuesta.

- Google Chronicle (SIEM): Diseñado para trabajar con datos en petabytes, con el que el sistema podrá analizar, retener y buscar amenazas dentro de grandes cantidades de información. El servicio Chronicle incluyen investigación de amenazas (amplia base de datos de inteligencia), búsqueda y detección de amenazas gracias al triaje, reduciendo el análisis de seguridad y asegurando el sistema y análisis de seguridad ( indexar, correlacionar y proporcionar análisis de seguridad en segundos).