La ciberseguridad ayuda a evitar la pérdida de la información de la empresa (datos de empleados, clientes, proveedores, contable, proyectos, planificación, investigación, etc), evita interrupciones en la producción de la empresa y ayuda a cumplir con la Ley Orgánica de Protección de Datos Personales y Garantía de los Derechos Digitales.

La ciberseguridad es por el bien de todos y responsabilidad de todos.

Las principales vulnerabilidades llegan por un comportamiento descuidado siendo ésta la razón más habitual en los fallos de seguridad, por software desactualizado en los que suele haber agujeros de seguridad, por acciones de phishing y por la mala configuración en redes, servidores y equipos.

Conceptos básicos de ciberseguridad para empleados

Ciberseguridad: Es la práctica de proteger la información, comunicación y dispositivos frente a ataques maliciosos a través de una gran diversidad de sofisticadas herramientas, políticas y procesos.

Proveedor de servicios de Internet (ISP): Empresa que proporciona conexión a Internet.

Red privada virtual (VPN): Sistema que establece una conexión de red protegida cuando se utilizan redes públicas. Las VPN cifran el tráfico en internet y ocultan la identidad complicando a terceras partes poder realizar un seguimiento de sus actividades en internet y robar los datos. En ciberseguridad se usan técnicas avanzadas para poder excavar en las VPN.

Hacker: Persona que trata de solventar, paliar o informar sobre los problemas de seguridad encontrados en programas, servicios, plataformas o herramientas.

Ciberdelincuente: Persona que buscará sacar beneficio de estos problemas o fallos de seguridad utilizando para ello distintas técnicas como es la ingeniería social o el malware.

Dispositivos móviles: Móviles, tables y portátiles.

Firewall: Hardware o software diseñado para mantener a los usuarios no deseados fuera de la red.

Router: Dispositivo que permite interconectar redes. Por ejemplo, la red interna de la empresa o de casa con la de internet.

Wi-Fi: Conexión inalámbrica que permite conectar nuestros dispositivos en red.

Antivirus: Programa que detecta y elimina amenazas y virus de un dispositivo. Importante tenerlo actualizado.

Autenticación: Proceso de verificación de la identidad de una persona cuando intenta acceder a un equipo o archivos.

Verificación en dos pasos, 2FA o doble factor de autenticación: Habilitar la verificación en dos pasos, consiste en añadir un paso adicional al introducir usuario y contraseña para lograr el acceso. Esta doble verificación puede ser el envío de un código al móvil, una llave física de seguridad que se conecta al equipo para poder acceder, huella dactilar, reconocimiento facial, etc. Así se protege mediante algo que se conoce (usuario y contraseña) y algo que se tiene (móvil o llave de seguridad) complicando los accesos no autorizados. También es adecuado para evitar los intentos de suplantación de identidad (phishing)

Copia de seguridad o backup: Almacenamiento de copias de sus archivos en un servidor, disco duro, ordenador, unidad extraíble o en la nube para recuperarlos en caso de pérdida. Se suelen combinar varios métodos de almacenamiento de copias

Certificado digital: Permite, entre otras utilidades cifrar las comunicaciones para evitar que la información pueda ser vista por terceros no autorizados, validar dominios a fin de demostrar que son confiables y auténticos, verificar los usuarios en los correos electrónicos y firmar documentos para detectar alteraciones y dar autenticidad.

Cifrado: Proceso de codificación de información (de un documento o de la comunicación) para poder evitar que esta llegue a personas no autorizadas. Solo quien posea la clave podrá acceder al contenido.

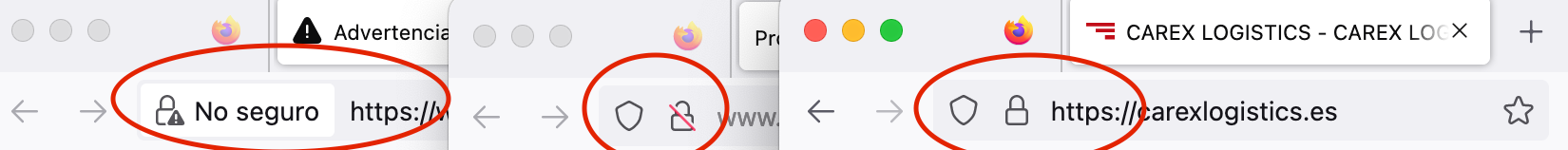

HTTP/HTTPS: HTTPS es la versión segura de HTTP, es decir, la comunicación HTTP es cifrada para convertirse en HTTPS. Es la más utilizada cuando navegamos. Al usar HTTPS encriptamos la navegación entre usuario y sitio web complicando la interceptación de terceros, ya que aunque no contenga información confidencial sí puede revelar información sobre el visitante al rellenar un formulario.

Icono del candado del navegador junto a la URL: Identifica que la web utiliza un certificado para crear un protocolo de conexión cifrada proporcionando una comunicación segura. Esto no implica que la página a la que te estés conectando sea de fiar.

reCaptcha: Sistema para detectar y bloquear el tráfico procedente de programas automatizados o bots. Se puede mostrar siempre al acceder a un recurso web o cuando se sospecha que puede ser un bot.

Pop-ups: Ventanas o notificaciones emergentes que suelen contener información o anuncios y que aparecen en nuestros dispositivos. Pueden contener anuncios, mensajes informativos y enlaces maliciosos o estafas.

Cookies: Pequeños archivos que contienen información que ha recopilado una determinada página web que hemos visitado y que se almacenan en nuestros dispositivos. Sirven principalmente para recabar información sobre nuestros hábitos de navegación, mejorar la usabilidad la próxima vez que se visite la web y mostrarnos publicidad dirigida con información que pueda ser de nuestro interés.

Spam: Correo de tipo publicitario o malicioso no deseado que llega a nuestra bandeja de entrada con el propósito de vendernos un producto, hacernos caer en algún fraude o infectar nuestros dispositivos.

Ingeniería social: Estrategia de engaño que utilizan los ciberdelincuentes para ganarse nuestra confianza y conseguir que compartamos nuestros datos con ellos, como contraseñas o datos de nuestra tarjeta, o que les demos acceso a nuestros dispositivos.

DDoS Denegación Distribuida de Servicio: Ataque en el que se intenta inutilizar un servicio mediante una sobrecarga de trabajo. Utilizando múltiples hosts o usuarios, mediante un aumento exponencial de peticiones, procuran el bloqueo del sistema de forma temporal. A veces se produce cuando el sistema no está preparado para soportar picos altos de la demanda de trabajo como en la compra de entradas, votaciones, solicitud de subvenciones, etc.

Phishing: Técnica que consiste en el envío de un correo electrónico por parte de un ciberdelincuente a un usuario simulando ser una entidad legítima, con el objetivo de robarle información privada, realizarle un cargo económico o infectar el dispositivo. Para ello, adjuntan archivos infectados o enlaces a páginas fraudulentas en el correo electrónico.

Keylogger: Dispositivo de hardware o software que registra las teclas que se pulsan para capturar en secreto información como contraseñas.

Software pirata: Un programa obtenido por un canal no oficial del desarrollador, fabricante, distribución o un repositorio oficial de aplicaciones, pudiendo contener malware.

Malware: Software diseñado para ejecutarse sin el conocimiento ni autorización del propietario o usuario realizando funciones en el sistema que son perjudiciales para el usuario o para el sistema.

Spyware: Malware que controla la actividad o la información de un equipo sin consentimiento y enviándola a una entidad remota.

Virus: Malware diseñado para propagarse automáticamente.

Gusano: Malware que se instala en un ordenador y se copia a sí mismo en otros equipos.

Ransomware: Malware que toma por completo el control del equipo bloqueando o cifrando la información del usuario pidiendo a cambio un cifra de dinero para liberar o descifrar los ficheros del dispositivo.

Sextorsión: el atacante amenaza a la víctima para que realice algún tipo de acción específica con el fin de no hacer públicas imágenes o vídeos con connotación sexual, que previamente le ha enviado.

Warshipping: es un tipo de ataque, en el se envía un paquete a una empresa, en cuyo interior se incluyen dispositivos electrónicos. Una vez que el destinatario conecte el dispositivo a un equipo de la organización, el dispositivo llevará a cabo el robo de información.

Botnet: Bots infectados con un tipo de malware que son controlados remotamente por un atacante y que pueden ser utilizados de manera conjunta para realizar actividades maliciosas.

Typosquatting: Es un tipo de ataque por el cual un ciberdelincuente aprovecha el error tipografico de un usuario al escribir una URL en su navegador.

Deepfakes: vídeos manipulados para hacer creer a los usuarios que ven a una determinada persona realizando declaraciones o acciones que nunca ocurrieron.

Procedimiento para mejorar la ciberseguridad

1. Inventariado de cuentas y dispositivos

- Realiza un listado de todas las cuentas digitales que dispones (personal y de trabajo), como la cuenta del banco, correos, redes sociales, marketplace y cualquier otra cuenta de acceso de servicios digitales

- Realiza un listado de todos los dispositivos que dispones (personal y de trabajo).

2. Proteger las cuentas

- No mezcles información en las cuentas personales y del trabajo.

- Las contraseñas deben ser únicas, no reutilices una contraseña de una cuenta en otra cuenta.

- No uses nunca las contraseñas personales en la empresa, ya se indicaba que deben ser únicas pero en caso de hacerlo, que no sea en las cuentas de la empresa y menos reutilizar una contraseña personal en una cuenta de la empresa.

- Usa la verificación en dos pasos cuando sea posible.

- Crea contraseñas seguras, intenta utilizar contraseñas combinando letras mayúsculas, letras minúsculas, números y símbolos y a ser posible, con una longitud de más de 10 caracteres.

- Cambia la contraseña en cuanto sospeches que puede verse comprometida

- No uses contraseñas que un conocido, amigo o familiar pueda averiguar.

- No uses información personal, palabras habituales ni letras consecutivas del teclado.

- Es recomendable usar un generador de contraseñas.

3. Controlar el acceso a tus dispositivos y datos

- No compartas un mismo dispositivo para el uso profesional y personal, tampoco los móviles, en caso de ser complicado, el dispositivo deberá tener cuentas independientes y accesos restringidos de manera que pueda separarse el uso profesional del personal.

- Crea políticas de acceso

- Los dispositivos móviles como portátiles, tablets y móviles deben contener la información cifrada para evitar que puedan acceder a la información si se pierden o roban. El control de acceso por usuario y contraseña no es suficiente.

- Asegúrate de saber quién tiene acceso a tus documentos y datos.

- Establece con claridad las funciones de quién pueden ver, editar y compartir tu información.

- Habilitar solo las aplicaciones y datos que son necesarias para desempeñar el trabajo

- Comprueba los ajustes de seguridad de tus dispositivos.

- No usar memorias externas si no estás seguro de que el origen sea de confianza.

- No descargar en memorias externas información confidencial si no van a estar cifradas.

- Limitar los datos que se almacenan en los equipos de la empresa, cuanto menor son los datos menor riesgo al caer en las manos equivocadas.

- Monitoriza la red de tu empresa y todos los dispositivos conectados.

4. Controlar el acceso en el teletrabajo y teléfonos móviles

Además del control anterior debemos tener en cuenta otras políticas de seguridad. Hay que preguntarse ¿Qué ocurre en caso de robo/pérdida del dispositivo móvil? ¿Qué sucede si una persona ajena a la empresa accede a la información?

- Asegúrate de que ninguna otra persona aunque sean de confianza como familiares o amigos puedan acceder al dispositivo ni a los datos, ya que estarías vulnerando la seguridad e incumpliendo la política de la empresa.

- Si el servicio técnico te solicita acceso al ordenador, asegúrate de que se trate del personal técnico autorizado de la empresa y no un ciberdelincuente.

- Los dispositivos móviles deberían tener encriptación de datos y borrado remoto.

- Los móviles deberán tener acceso por pin.

5. Mantener el software actualizado

- Evita el software pirata

- Utiliza software compatible que te permita realizar actualizaciones de forma regular.

- Habilita las actualizaciones automáticas para tener lo último en seguridad y protección integrada frente a cualquier malware, ransomware y suplantación de identidad (phishing).

- Renueva el hardware si no permite instalar software actualizado.

- Elimina las aplicaciones que no uses.

- Evita software que no ofrezcan opciones de seguridad.

- Evita software obsoleto y que no pueda ser actualizado

Tests de ciberseguridad

Test General

¿Cuál es la respuesta correcta?

1. Es bueno asegurarse de que se registren las infracciones de seguridad pero no mencionarlo para evitar el pánico entre los empleados.

- Sí, sembrar el pánico sería peor

- No, es mejor comentarlo para poder actuar en caso necesario y fomentar una cultura de ciberseguridad

2. Es recomendable que todos los empleados compartan las contraseñas para mejorar la productividad en el trabajo

- Sí

- No

3. Si me roban el portátil con datos confidenciales pero dispongo de un usuario y una contraseña segura y copia de seguridad de todo el sistema

- Habrá que comprar otro portátil pero los datos están a salvo

- Podrán obtener los datos fácilmente si la información no está cifrada

4. ¿Los accesos no autorizados pueden venir de otros trabajadores de la empresa?

- No, puesto que somos un equipo y trabajamos juntos para la empresa.

- Sí, pudiendo llegar a considerarse una filtración de información.

5. ¿Cuál es el primer paso para planificar la seguridad online?

- Instalar las actualizaciones de todo el software

- Identificar los recursos digitales disponibles

6. ¿Cuál de las siguientes opciones es la ventaja principal de pasar un sitio web al protocolo HTTPS?

- Los posibles intrusos no podrán leer la información que se intercambia entre el sitio web y los navegadores de los usuarios.

- Se podrá aplicar un diseño adaptable al sitio web para que sea más fácil de usar.

- Si se usa HTTPS, se registra el sitio web como comercial.

Respuestas:

- No, es mejor comentarlo para poder actuar en caso necesario y fomentar una cultura de ciberseguridad

- No

- Podrán obtener los datos fácilmente si la información no está cifrada

- Sí, pudiendo llegar a considerarse una filtración de información.

- Identificar los recursos digitales disponibles

- Los posibles intrusos no podrán leer la información que se intercambia entre el sitio web y los navegadores de los usuarios.

Test sobre el Phishing

Pincha en este enlace