Mucho de nosotros no hemos tenido más remedio que estar en casa teletrabajando, unos para hacer el bien y otros para adentrarse en el lado oscuro. En este artículo hablaremos de algunas vulnerabilidades que se han encontrado en las herramientas más utilizadas durante el confinamiento.

Vulnerabilidad en Zoom

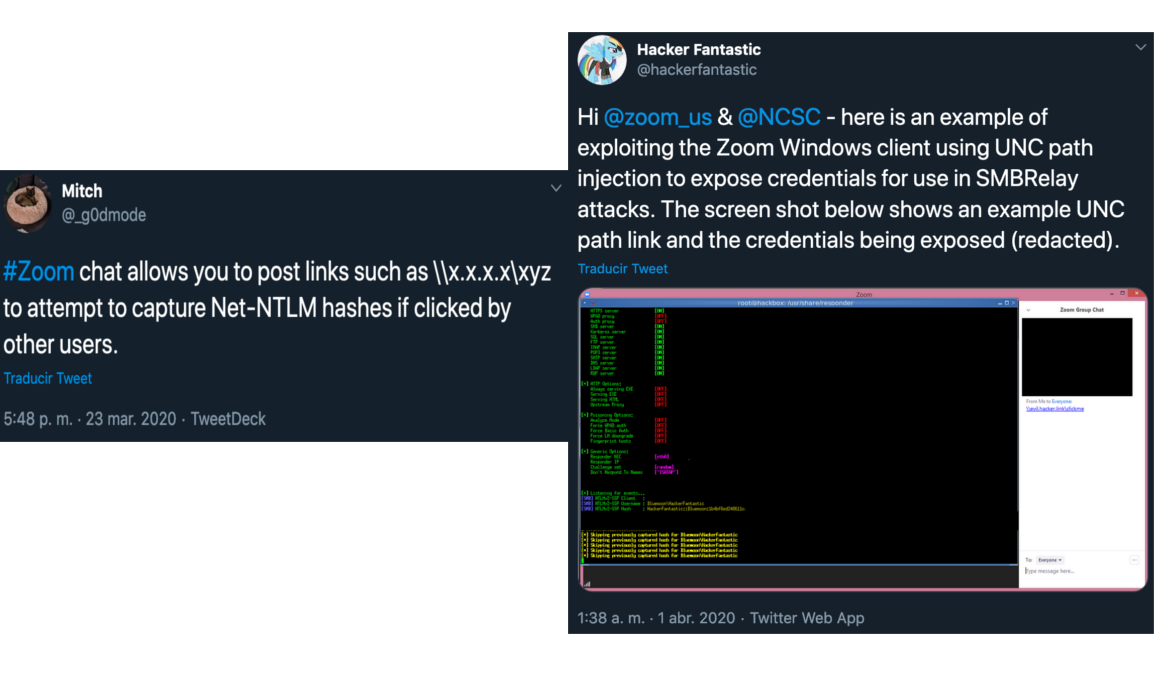

Zoom es una aplicación de videoconferencias y reuniones virtuales para plataformas Windows, Android y Apple tanto para pc como para dispositivos móviles. Todo empezó con el hallazgo de un bug, encontrado por el experto en seguridad informática @_g0dmode, con seudónimo Mitch, y publicado en su cuenta de twitter "Zoom te permite publicar enlaces como \\x.x.x.x\xyz para intentar capturar valores hash Net-NTLM si otros usuarios hacen clic en ellos" el 23/03/2020.

Más tarde, el 1 de abril, Matthew Hickey, cofundador y responsable técnico de desarrollo y del correcto funcionamiento en Hacker House Ltd, realizó la prueba y efectivamente era correcto, el bug se hacía realidad. Matthew decía en su tuit, haciendo mención a @zoom_us y @NCSC, lo siguiente: "A continuación, se muestra un ejemplo de cómo explotar el cliente Zoom de Windows, mediante la inyección de la ruta UNC, exponiendo las credenciales, usando ataques SMBRelay...". Matthew comentó a bleepingcomputer, que además de robar las credenciales se podía ejecutar programas cuando clicas en el enlace. A todo esto, Zoom Video no hizo ninguna declaración ni publicó en su blog nada de lo sucedido.

UNC o Convención Universal de Nombres: Microsoft Windows definió los enlaces UNC para crear una sintaxis común de cómo especificar la ruta del recurso.

Explicamos un poco mejor el proceso:

Zoom para Windows utiliza la UNC's para exponer en el chat un enlace llamado hipervínculo, cuando un usuario clica en este enlace, el sistema operativo trabaja en establecer una conexión, para poder acceder sin problemas al recurso (ya sea un documento de Word, Excel... o cualquier otro recurso), es aquí, cuando envías tu nombre y el hash de la contraseña de NTLM (la función hash hace una conversión de tu contraseña en una cadena de caracteres alfanuméricos fija). Este hash era intervenido por los ciberdelincuentes y con métodos de descifrado podían conseguir tu nombre y contraseña.

El 31 de marzo, bleepingcomputer nos da una solución provisional que ayuda a que no ocurra este proceso, modificando las políticas de seguridad de grupos.

Zoom Video estuvo trabajando en la resolución del problema y con la actualización de las herramientas en la versión 4.6.19253.0401, logró que los enlaces UNC's no se convirtieran en hipervínculos.

WhatsApp da a conocer 6 vulnerabilidades en la seguridad de su aplicación

La seguridad informática no es 100% fiable, y prueba de ello es la aplicación por excelencia WhatsApp Messenger o simplemente WhatsApp.

Seguro que la mayoría de vosotros habéis utilizado la aplicación para comunicaros con vuestros compañeros de trabajo o con vuestros allegados. Pues ten cuidado, porque WhatsApp se ha percatado de 6 fallos llamativos en su famosa aplicación.

Los bugs han sido publicados en su nueva web dedicada a informar de las vulnerabilidades y exposiciones comunes o CVE, nomenclatura estándar.

Dos de los errores han sido encontrados mediante el programa de recompensas y los otros cuatro, por revisión de código. Comencemos a explicarlos:

CVE 2020-1894: El problema reside en un desbordamiento de memoria intermedia o búfer que permitía ejecutar código remotamente a través de un mensaje con código malicioso. Todos aquellos que tenga la versión de Android anterior a v2.20.35 o versión Business v2.20.20 deberán actualizar lo antes posible. Incluido también los que tengan un Iphone con la versión de WhatsApp anterior a v2.20.30 y Business v2.20.30.

CVE-2020-1891: El usuario controlaba un parámetro de una videollamada, y permitía una escritura fuera de los límites en dispositivos de 32bits. Se deben actualizar los dispositivos Android anteriores a la versión v2.20.17 y Business anteriores a v2.20.7 y los dispositivos Iphone anteriores a la versión v2.20.20 y Business anteriores a v2.20.20

CVE-2020-1890: Un atacante podría enviar un mensaje multimedia alterado, por ejemplo, el envío de un sticker, donde almacena una URL intencionada. Los que tengan un Android con la versión de WhatsApp v2.20.11 o anterior y la Business anterior a v2.20.2.

CVE-2020-1889: El objetivo es la omisión de funciones de seguridad permitido por el escape de la zona de pruebas en Electron, y la escalada de privilegios que si se combina con alguna vulnerabilidad de ejecución de código remoto dentro del proceso de renderización de la zona de pruebas, permitía accesos indebidos en WhatsApp Desktop en la versión anterior a v0.3.4932.

CVE-2020-1886: En un desbordamiento de búfer, podría permitir la escritura fuera de los límites mediante una videollamada, especialmente tras recibirla y responderla. Todo aquel que tenga la versión WhatsApp en Android con la versión v2.20.11 o anteriores y la Business anterior a la versión v2.20.2.

CVE-2019-11928: En la Desktop de WhatsApp, en versiones anteriores a v0.3.4932, un error en la validación de entrada podría ejecutar un script dentro de un mensaje de ubicación.

Tener siempre nuestras aplicaciones actualizadas es uno de los consejos que GowTech remarca en sus artículos, para alargar la vida de nuestro ordenador.

Microsoft libera nuevos parches para todas las versiones de Windows 10, que corrige vulnerabilidades en los chips de Intel

Microsoft se prepara para la gran actualización para el año que viene mediante la liberación de parches para nuestro sistema operativo favorito.

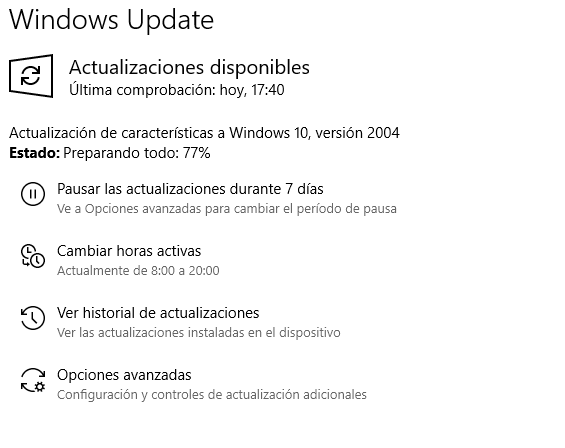

Y es que, en mayo de este año estaba disponible en Windows Update la versión 20H1, donde se encuentran mejoras, subsanación de fallos, pero también muchas vulnerabilidades. Nos referimos a la última actualización de Windows 10 versión 2004, la cual arregla el problema de la plataforma universal de Windows, Microsoft Store, que permitía la autenticación de inicio de sesión único.

Éste es uno de los arreglos de los 128 que han hecho en esta última actualización de mayo, pero en septiembre se ha liberado y sólo está disponible para aquellos ordenadores que tiene un chip Intel. Está asociada al parche KB4577588.

La siguiente lista corresponde la numeración del parche asociado a cada versión de Windows:

- KB4558130 para Windows 10 2004.

- KB4497165 para Windows 10 1909 o 1903.

- KB4494174 para la versión 1809.

- KB4494451 para la versión 1803.

- KB4494452 para la versión 1709.

- KB4494453 para la versión 1703.

- KB4494175 para la versión 1607.

- KB4494454 para otras versiones de Windows 10.

Hay que recordar que las actualizaciones de Windows 10 se realizan automáticamente y el usuario no tiene que intervenir para nada, salvo la hora de apagar o reiniciar, para que tengan efecto las actualizaciones.

El equipo de GowTech presta sus servicios tanto a grandes empresas como a pequeños usuarios que necesiten asesoramiento, puesta en marcha de seguridad informática o cualquiera otra propuesta relacionada con la transformación digital de su negocio. Consúltanos.